新書推薦: 《

艺术家课堂 动漫创作与职业之路

》 售價:NT$

866.0

《

暗示的力量:唤醒孩子的内驱力

》 售價:NT$

254.0

《

权力、国家和太空 :太空行为体的概念化、衡量和比较

》 售價:NT$

500.0

《

《营造法原》解读

》 售價:NT$

857.0

《

舌诊图谱:观舌知健康 全新正版彩图全解舌诊辩证图谱图解中医舌诊基础理论手诊面诊罗大伦书舌诊诊断教程中医看舌苔调理书中医养生

》 售價:NT$

296.0

《

清代生活与政治文化

》 售價:NT$

449.0

《

善战:孙子兵法中的高维博弈(只要存在竞争与较量,就有“论战胜负”的思维博弈)

》 售價:NT$

398.0

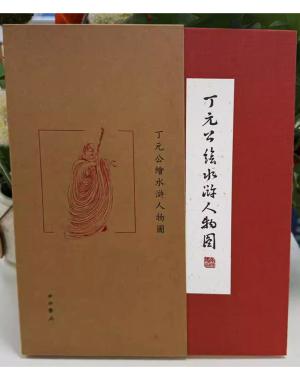

《

丁元公绘水浒人物图

》 售價:NT$

1673.0

編輯推薦:

提供18个人工智能安全领域代表性的编程实践案例。

內容簡介:

本书是高等院校网络空间安全、人工智能、计算机等专业的普及性教材,以帮助学生全面了解人工智能安全知识并进行实践。全书共16章,分别为人工智能安全概述、生成对抗网络的安全应用、卷积神经网络的安全应用、对抗样本生成算法的安全应用、随机森林算法的安全应用、贝叶斯和SVM分类算法的安全应用、长短期记忆网络的安全应用、梯度下降算法的安全应用、深度伪造原理与安全应用、成员推理攻击原理与实践、属性推理攻击原理与实践、模型公平性检测及提升原理与实践、水印去除原理与实践、语音合成原理与实践、视频分析原理与实践、代码漏洞检测原理与实践。

關於作者:

李剑,北京邮电大学网络空间安全学院教授,博士生导师,北京市思政教学名师。长期从事网络空间安全、量子密码、人工智能等方面的研究。在《IEEE Transactions on Information Forensics and Security》《IEEE Internet of Things Journal》《Information Sciences》《EPJ Quantum Technology》《中国科学》《科学通报》等国内外期刊发表论文300余篇,其中SCI检索论文100篇余篇;出版信息安全方面教材10余本,包括《信息安全概论》《信息安全导论》《信息安全专业英语》《操作系统安全》《区块链技术与实践》等国家级规划教材和北京市精品教材。2023年8月出版的“十三五”国家重点出版物规划教材《信息安全概论(第3版)》被评为北京市优质本科教材、“-华为”智能基座优秀教材,累计销售7万余册,在网络空间安全相关教材领域全国销售量位居前列。承担多项国家自然科学基金、密码基金、北京市自然基金等项目;参与多项国家863、973等项目。目前是中国互联网协会反恶意软件技术组组长,中国电子学会高级会员,中国密码学会高级会员,中国计算机学会高级会员,中国人工智能学会高级会员。《信息安全研究》期刊编委。

目錄

前言

內容試閱

随着人工智能(Artificial Intelligence,AI)时代的到来,世界各国都在争相发展人工智能技术与应用。人工智能技术是引领全球科学技术革命和产业升级换代的战略性技术,正在重塑着人们对国家安全、经济发展与社会稳定的理解。